Auditar tu red WiFi (legalmente) y protegerla

Si llegaste buscando “auditar redes wifi", lo más probable es que en realidad quieras saber qué tan segura está tu propia red o la de tu trabajo. En este artículo vamos a hablar de auditoría WiFi: qué herramientas se usan, cómo se organizan los profesionales y, sobre todo, qué buenas prácticas debes seguir para no dejar tu red expuesta.

Importante: todo lo que verás aquí está pensado para probar la seguridad de tus propias redes o de redes en las que tengas permiso explícito. Acceder sin autorización a una red ajena es delito en la mayoría de países, y puede traer consecuencias legales serias. La idea es que aprendas a pensar como un atacante para poder reforzar tu router, no para “robar WiFi”.

Vamos a ver paso a paso qué necesitas para empezar: desde escáneres básicos de redes, hasta sistemas especializados como Kali Linux y WiFiSlax, y terminaremos con un checklist claro para dejar tu red doméstica mucho más segura.

Antes de empezar: marco legal y buenas prácticas

Cuando se habla de “hackear WiFi” parece que todo vale, pero en la vida real no es así. Hacer pruebas de seguridad sobre una red que no es tuya, o sin autorización escrita de la empresa, se considera acceso no autorizado a sistemas informáticos. En muchos países se castiga con multas e incluso prisión.

Por eso, antes de instalar nada, ten claro estas reglas básicas:

- Solo audita redes tuyas (tu casa, tu oficina, tu laboratorio) o de clientes que te hayan firmado un permiso por escrito.

- No compartas capturas de tráfico reales (handshakes, paquetes, contraseñas) en redes sociales o grupos públicos.

- Documenta tus pruebas: qué herramientas usaste, cuándo, y qué configuraciones probaste. Esto te ayudará a corregir fallos y repetir la auditoría en el futuro.

- Respeta la privacidad: aunque estés en tu red, evita revisar contenido personal de otros usuarios; céntrate en debilidades técnicas (cifrado, contraseñas, firmware, WPS, etc.).

Con esto claro, ahora sí, vamos a las herramientas que usan los administradores y especialistas en ciberseguridad para evaluar redes WiFi.

Herramientas esenciales para auditar redes WiFi

Escáneres de redes WiFi: el primer mapa de tu entorno

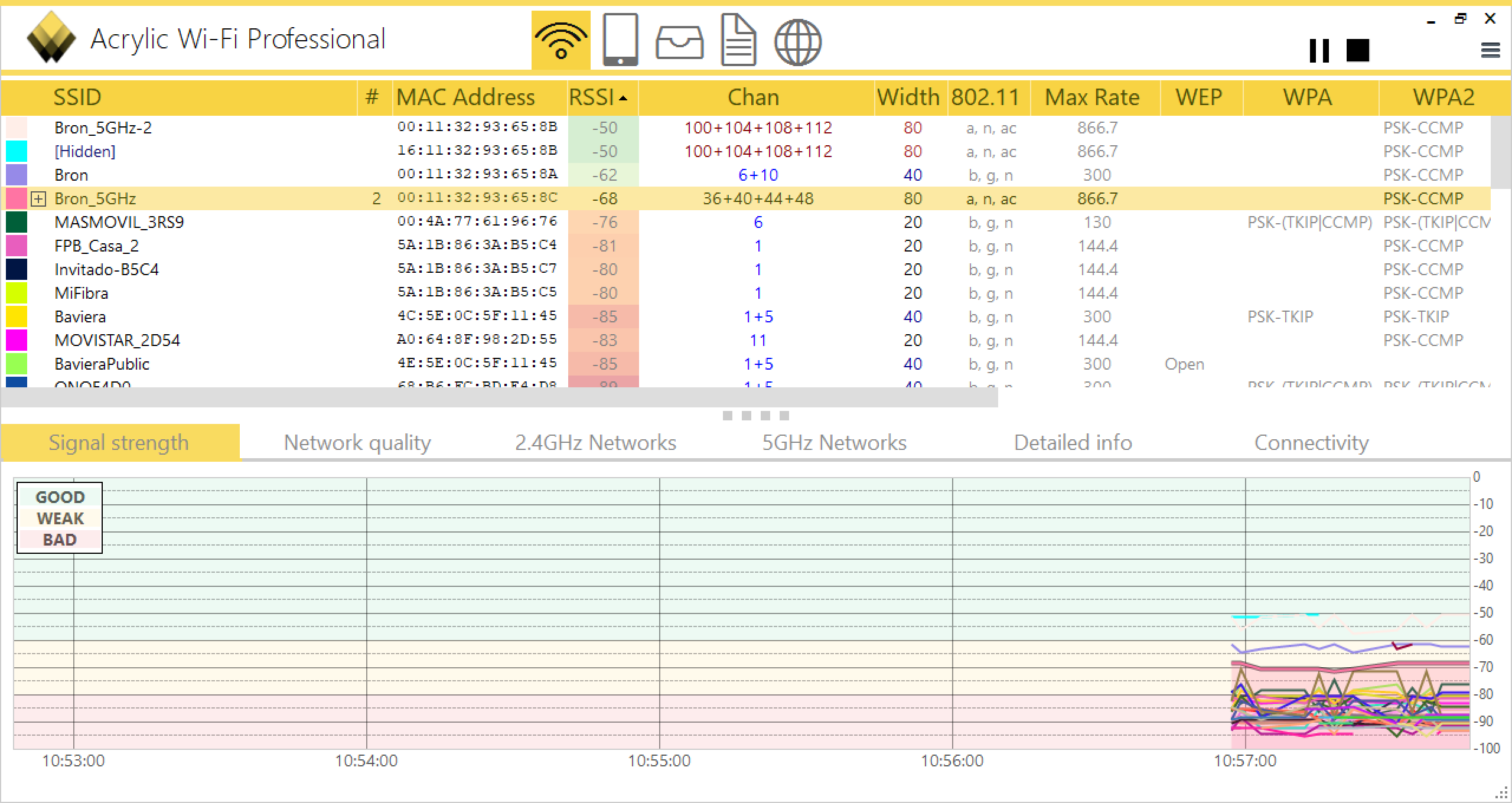

Lo primero en cualquier auditoría WiFi es entender qué hay alrededor: qué redes existen, qué canal usan, qué tipo de cifrado tienen y qué tan fuerte llega su señal. Para eso necesitas un escáner de redes WiFi.

En Windows, una de las herramientas más completas es Acrylic WiFi, que muestra SSID, potencia de señal, tipo de seguridad (WEP, WPA, WPA2, WPA3), canal y fabricantes de los puntos de acceso.:contentReference[oaicite:0]{index=0} Esto te permite, por ejemplo, detectar si tu router está usando un canal saturado o un cifrado obsoleto.

En móviles, la ventaja es la movilidad: puedes caminar por tu casa u oficina y ver cómo cambia la cobertura en tiempo real. En Android, apps como WiFi Analyzer te ayudan a visualizar mejor qué canal te conviene y dónde colocar el router o repetidores. En iOS, Network Analyzer Pro combina análisis WiFi con utilidades de red (ping, traceroute, escaneo de puertos) que pueden complementar tus pruebas.

¿Qué deberías revisar con estos escáneres?

- Que tu red use al menos WPA2-Personal con AES, o idealmente WPA3 si tu router y tus dispositivos lo soportan.

- Si tienes muchas redes vecinas en el mismo canal: quizá te convenga cambiar a un canal menos saturado.

- Si estás usando la banda de 2.4 GHz o 5 GHz de forma eficiente (y considerar 5 GHz para mejor rendimiento en espacios cortos).

En nuestra guía sobre WiFi 2.4 GHz vs 5 GHz puedes profundizar en cuál banda te conviene según el tamaño de tu casa y la cantidad de dispositivos conectados.

Herramientas para revisar claves guardadas y configuración

Otro tipo de herramienta interesante para auditoría es la que te permite ver qué contraseñas WiFi se han almacenado en tu equipo. Programas como WirelessKeyView listan las claves que Windows ha ido guardando con el tiempo. Úsalo solo para recuperar contraseñas de redes tuyas, por ejemplo cuando necesitas configurar un nuevo dispositivo y no recuerdas la clave.

A nivel profesional también se usan suites como Aircrack-ng, pensadas para probar la robustez de redes WEP/WPA/WPA2 capturando tráfico y analizando la calidad del cifrado.:contentReference[oaicite:1]{index=1} En una auditoría seria, estas herramientas se utilizan en entornos de laboratorio o con permisos explícitos, nunca para atacar redes de terceros.

Si apenas estás empezando, lo más recomendable es que te limites a:

- Revisar configuraciones de tu router (cifrado, contraseña, WPS).

- Comprobar qué dispositivos están conectados.

- Actualizar el firmware a la última versión estable.

Sniffers WiFi: captura y análisis de tráfico (nivel avanzado)

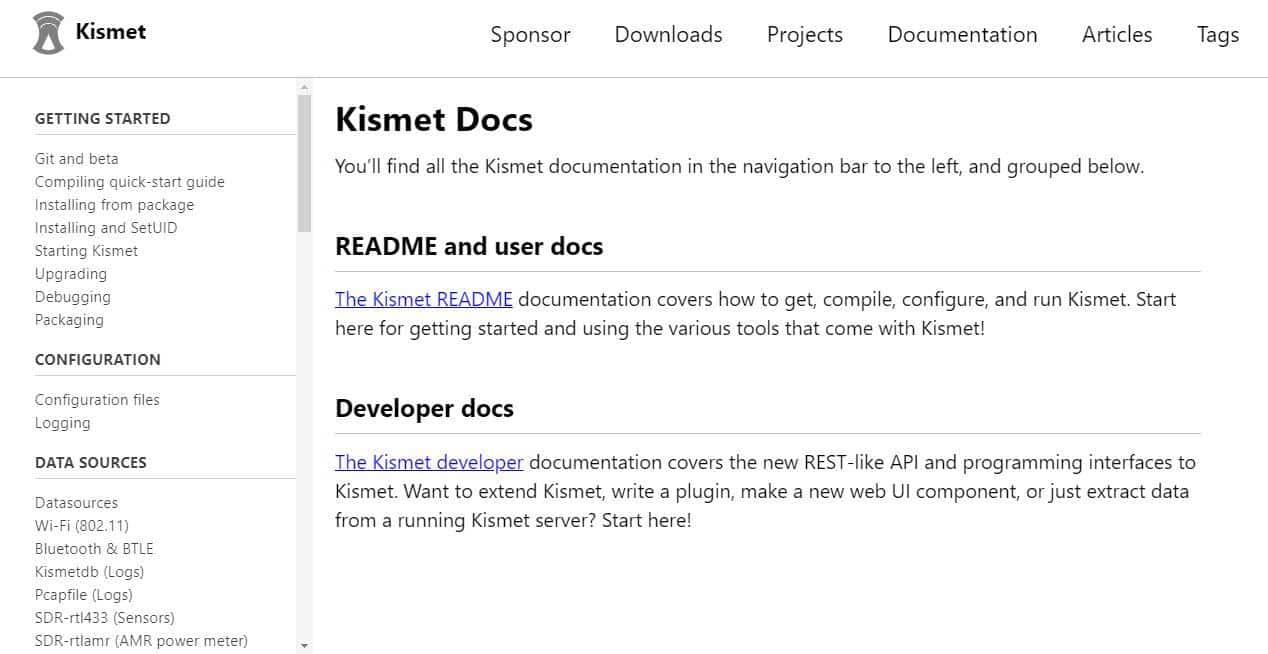

Los sniffers WiFi son herramientas que capturan paquetes para analizar qué sucede dentro de una red inalámbrica. Son más avanzadas y, mal usadas, pueden afectar la privacidad de los usuarios, así que aquí el foco debe ser completamente profesional y ético.

Kismet es uno de los sniffers WiFi más conocidos. Permite detectar puntos de acceso, clientes conectados, redes ocultas y anomalías que podrían indicar intentos de intrusión. También incluye funciones de detección de intrusos y se integra bien con otras herramientas forenses.:contentReference[oaicite:2]{index=2}

En entornos Windows, soluciones comerciales como CommView for WiFi ofrecen una interfaz más amigable, con decodificación de protocolos y análisis de tráfico en tiempo real. Lo importante es entender que su uso principal en auditoría es:

- Ver si hay tráfico sospechoso en tu red (por ejemplo, muchos intentos de autenticación fallidos).

- Comprobar si hay dispositivos desconocidos conectados y generando mucho consumo.

- Evaluar la calidad de la señal y la estabilidad de la conexión.

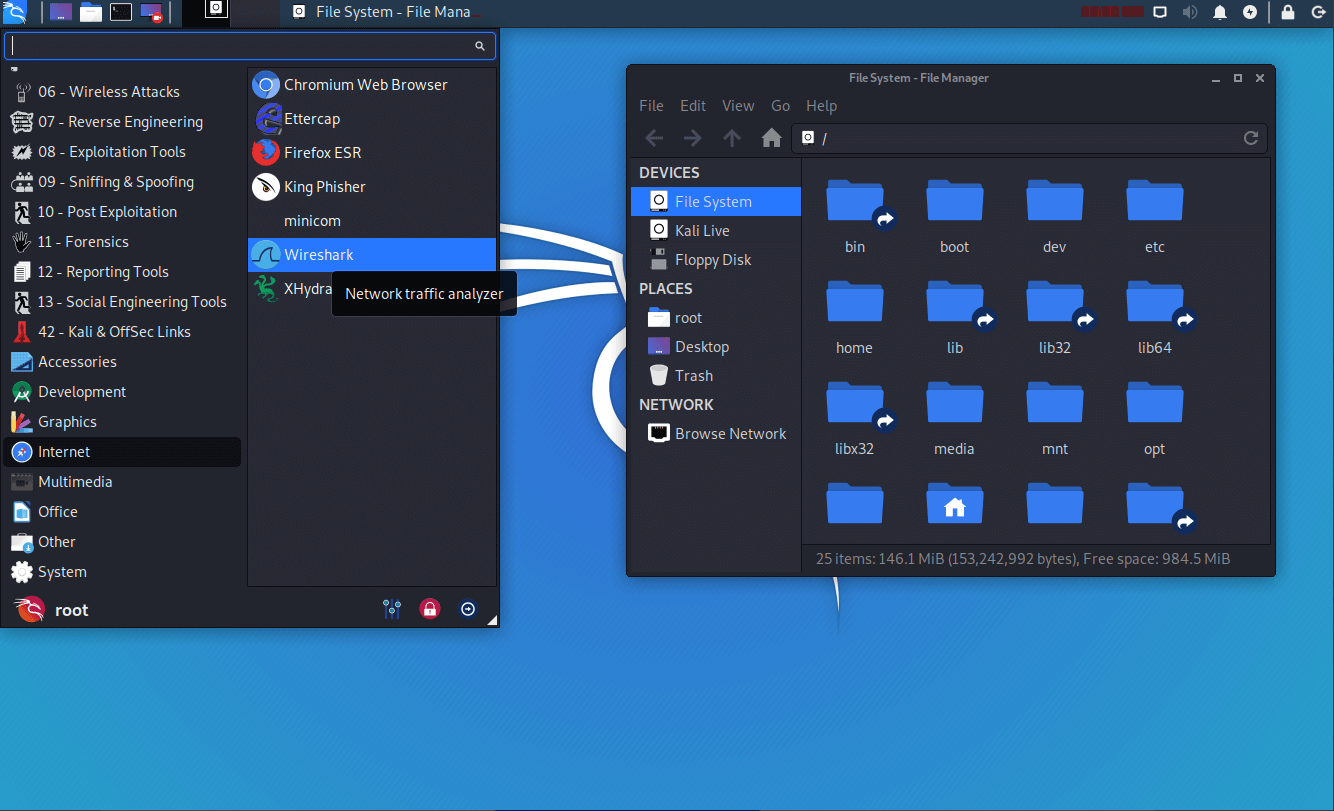

Si no tienes experiencia previa analizando paquetes, es mejor empezar aprendiendo conceptos con herramientas como Wireshark en redes cableadas antes de saltar al WiFi.

Sistemas especializados para pentesting inalámbrico

Si ya dominas lo básico y quieres ir un paso más allá, existen distribuciones Linux creadas específicamente para pentesting y análisis forense. La ventaja es que ya traen la mayoría de herramientas de seguridad preinstaladas y listas para usar, sin que tengas que ir configurando una por una.

Kali Linux: el clásico del hacking ético

Kali Linux es probablemente la distro de seguridad más conocida. Incluye suites como Aircrack-ng, Kismet, herramientas para WPS, análisis de protocolos, ataques a contraseñas y muchas más, organizadas por categorías (wireless, forensics, web, etc.).:contentReference[oaicite:3]{index=3}

Puntos clave a tener en cuenta:

- Puedes usarla en modo live desde una USB (sin tocar tu disco duro) o instalarla en una máquina virtual con VirtualBox o VMware.

- Requiere un adaptador WiFi que soporte modo monitor e inyección de paquetes; no todos los adaptadores USB sirven.

- Es fácil emocionarse con la cantidad de herramientas; la clave es enfocarte en aprender bien pocas cosas: análisis de redes, buenas configuraciones y lectura de resultados.

Si quieres practicar sin arriesgar tu sistema principal, puedes revisar nuestra guía de cómo instalar Kali Linux en VirtualBox y montar un laboratorio de pruebas controlado.

WiFiSlax y otras distros centradas en redes inalámbricas

Otra distro muy utilizada en el mundo hispano es WiFiSlax, que se centra casi por completo en herramientas para redes inalámbricas. Si tu objetivo principal es auditar WiFi (y no tanto servidores, aplicaciones web o forense), puede ser más directa y cómoda.

Además de Kali y WiFiSlax, hoy en día existen otras distros orientadas a seguridad, pero el concepto es el mismo: arrancas desde USB o máquina virtual, conectas tu adaptador WiFi compatible y ejecutas herramientas específicas de auditoría, siempre dentro del marco legal y con permiso.

Antes de usar cualquier distribución de este tipo en producción, revisa siempre su documentación oficial y mantén el sistema actualizado con los últimos parches de seguridad.

Qué hacer con los resultados: reforzar la seguridad de tu red WiFi

Auditar por auditar no sirve de mucho. La parte realmente importante es corregir lo que encuentras. Aquí tienes un checklist práctico para convertir tus pruebas en mejoras reales de seguridad.

1. Configuración mínima recomendada del router

- Cifrado: usa WPA2-Personal con AES, o WPA3-Personal si tu equipo lo soporta. Evita WEP y WPA antiguo, ya no son seguros.

- Contraseña: al menos 12–16 caracteres, mezclando letras mayúsculas, minúsculas, números y símbolos. Nada de nombres, fechas o datos obvios.

- Nombre de red (SSID): evita usar tu nombre, dirección o el de tu empresa. Un nombre neutro da menos pistas.

- WPS: desactívalo si no lo necesitas; es un vector común de ataque en muchos modelos de router.

2. Control de dispositivos y segmentación

- Revisa con frecuencia qué dispositivos están conectados al WiFi desde la interfaz del router.

- Si tu router lo permite, crea una red de invitados para visitas, smart TVs, consolas o dispositivos IoT.

- Limita el acceso a tu red principal solo a equipos de trabajo y dispositivos personales que realmente controles.

3. Actualizaciones y mantenimiento periódico

- Actualiza el firmware del router cuando el fabricante publique nuevas versiones.

- Cambia la contraseña WiFi periódicamente, sobre todo si la has compartido con muchas personas.

- Desactiva servicios que no uses (administración remota, UPnP, etc.) para reducir la superficie de ataque.

Si quieres complementar esta parte más “técnica”, también puedes revisar artículos como nuestra guía sobre diferencias entre WiFi 2.4 GHz y 5 GHz, que te ayudará a optimizar velocidad y cobertura en casa.

En pocas palabras

Cuando la gente busca “hackear una red WiFi”, en realidad lo que necesita es aprender a auditar su propia red y configurarla bien. Las herramientas que hemos visto (escáneres, sniffers, distros como Kali Linux o WiFiSlax) son las mismas que usan los profesionales de seguridad, pero su verdadero valor está en cómo aplicas los resultados para cerrar huecos.

Empieza siempre por lo básico: buen cifrado, contraseña fuerte, WPS desactivado, firmware actualizado y una red de invitados separada. A partir de ahí, si te interesa el mundo del pentesting, puedes ir profundizando poco a poco con laboratorios controlados y documentación oficial.

Conclusión y siguientes pasos

Auditar una red WiFi no va de “robar señal” ni de tener superpoderes de hacker, sino de entender cómo funciona tu infraestructura inalámbrica y aplicar mejoras concretas para que nadie más pueda aprovechar sus debilidades.

Mi recomendación es que empieces con herramientas sencillas (escáneres en Windows, Android o iOS), revises la configuración de tu router y, poco a poco, si te interesa el tema, montes un entorno de pruebas con Kali Linux en VirtualBox para seguir aprendiendo de forma segura y legal.

Con una combinación de curiosidad, responsabilidad y buenas prácticas, puedes convertirte en la persona de referencia para temas de WiFi y seguridad en tu casa, tu oficina o incluso para tus clientes.

Y si quieres seguir profundizando en redes y seguridad, date una vuelta por las demás guías de Informática Colectiva, donde encontrarás desde trucos para optimizar tu conexión hasta distribuciones Linux especializadas en ciberseguridad.

Deja un comentario