La seguridad en WordPress no es opcional: es una prioridad. Con millones de sitios basados en este CMS, los intentos de acceso no autorizado y los ataques de fuerza bruta son cotidianos. Por ello, añadir Autenticación de Dos Factores (2FA) reduce drásticamente el riesgo de intrusiones. En esta guía aprenderás a proteger tu web con Cisco Duo, una solución de autenticación multifactor (MFA) fiable, flexible y muy fácil de integrar en WordPress.

Al finalizar, tendrás tu login de WordPress protegido con una segunda verificación (Duo Push, códigos TOTP o llamadas), políticas por rol y reportes de acceso, además de buenas prácticas para reforzar todo tu sitio.

¿Qué es Cisco Duo?

Cisco Duo es una plataforma de Zero Trust que añade una segunda capa de verificación al inicio de sesión. En lugar de depender únicamente de la contraseña, el usuario confirma su identidad desde un dispositivo de confianza (móvil con Duo Mobile, token TOTP o llamada telefónica). Así, aunque una contraseña se filtre por phishing o reutilización, el atacante no podrá entrar.

Además, Duo aporta visibilidad de dispositivos, informes de intentos y opciones de recuperación seguras. Su plugin oficial para WordPress simplifica la implementación en minutos.

¿Por qué activar 2FA en WordPress?

WordPress concentra una gran parte de Internet. Por lo tanto, su pantalla de login es un objetivo claro. Los ataques de fuerza bruta, el relleno de credenciales (credenciales filtradas en otros sitios) y el phishing son causas típicas de intrusiones. Con 2FA, aunque acierten tu clave, necesitarán el segundo factor, lo que frena la mayoría de ataques.

En síntesis, activar 2FA con Cisco Duo significa exigir: (1) algo que el usuario sabe (contraseña) y (2) algo que posee (su móvil o token). Esa combinación reduce el riesgo de forma significativa.

Beneficios de usar Cisco Duo en WordPress

- Seguridad reforzada: el segundo factor bloquea accesos con contraseña comprometida.

- Experiencia sencilla: Duo Push es rápido; también puedes usar passcodes TOTP o llamada.

- Políticas por rol: obliga 2FA a administradores, editores o a todos, según tu estrategia.

- Compatibilidad: funciona con el login nativo de WordPress y la mayoría de plugins populares.

- Informes y auditoría: visibilidad de intentos, alertas y métricas para tomar decisiones.

- Respaldo Cisco: plataforma madura, actualizaciones constantes y alta disponibilidad.

Cómo implementar Cisco Duo en WordPress (guía rápida)

A continuación tienes el proceso recomendado. En la práctica te tomará menos de 15 minutos si ya tienes cuenta en Duo.

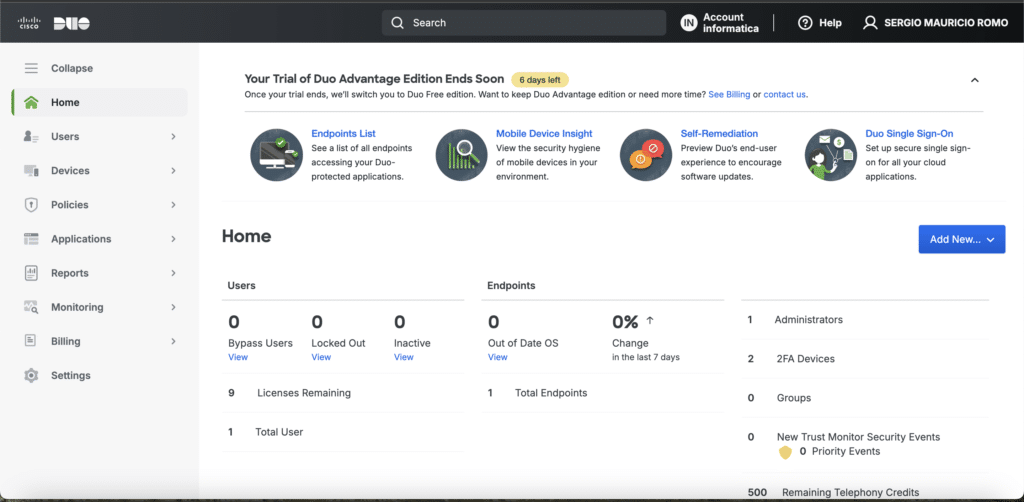

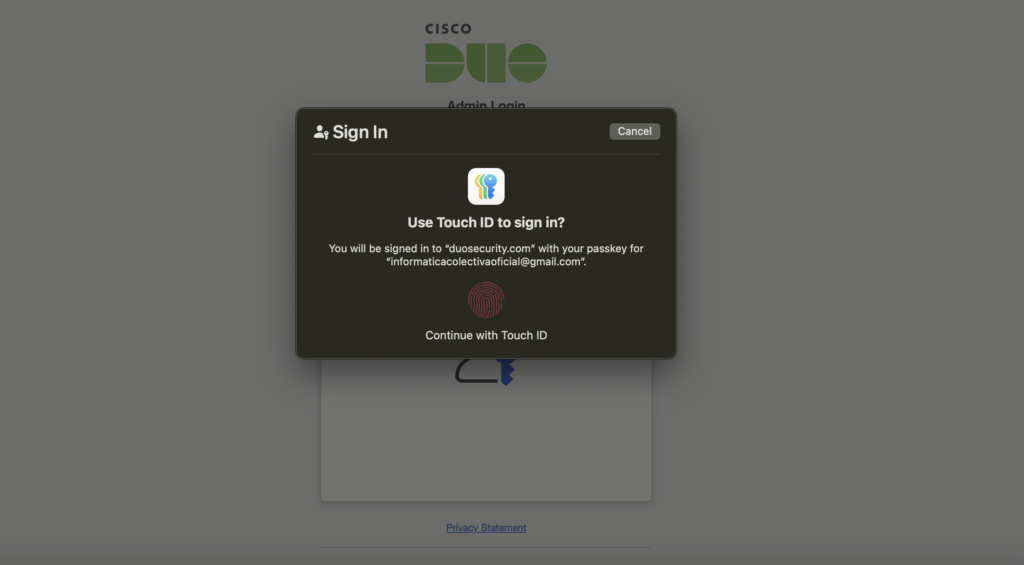

1) Crea tu cuenta en Duo

Regístrate en duo.com y accede al Admin Panel. Luego, en Applications > Protect an Application, busca WordPress y añade una nueva integración. Obtendrás tres datos clave: Integration key, Secret key y API hostname.

2) Instala el plugin “Duo Two-Factor Authentication”

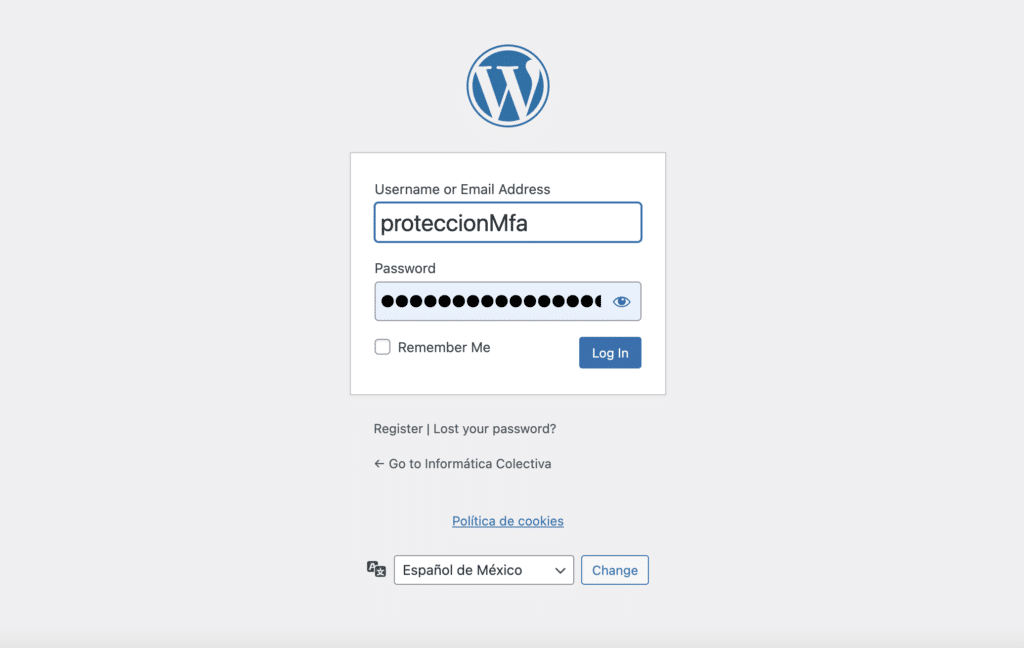

En tu panel de WordPress ve a Plugins > Añadir nuevo, busca Duo Two-Factor Authentication, instala y activa. Después, entra a Ajustes > Duo Two-Factor e introduce los tres valores de tu integración.

3) Define políticas: ¿quién debe usar 2FA?

Puedes exigir 2FA solo a administradores y editores o a todos los usuarios. También es posible dar un periodo de gracia: por ejemplo, exigir 2FA a partir de los próximos 7 días para no interrumpir el trabajo del equipo.

4) Enrolamiento del usuario en Duo

Cada usuario inicia sesión una vez y verá el asistente de enrolamiento. Debe instalar Duo Mobile (iOS/Android), escanear el QR y elegir su método preferido: Push, códigos TOTP o llamada. Desde ese momento, el segundo factor quedará activo.

5) Pruebas y verificación

Para terminar, cierra sesión y vuelve a entrar con un usuario de pruebas. Comprueba que la solicitud de Duo aparece, que el Push llega al móvil y que los códigos funcionan en modo sin conexión. Si todo es correcto, activa la política para el resto del equipo.

Buenas prácticas y ajustes recomendados

- Roles primero: obliga 2FA a administradores y editores desde el inicio; amplía a autores/colaboradores cuando estén listos.

- Recuperación segura: habilita backup codes para emergencias y documenta el proceso.

- IP de confianza (opcional): en entornos de oficina con IP fija, puedes permitir saltos de 2FA solo para esa IP.

- XML-RPC y REST: si usas apps externas o WooCommerce, revisa que el plugin no bloquee integraciones legítimas.

- Cache/CDN: excluye la página

/wp-login.phpde caché para evitar efectos extraños en el flujo de login. - Contraseñas fuertes + 2FA: 2FA no sustituye las claves robustas ni la rotación periódica.

- Actualizaciones al día: mantén núcleo, temas y plugins actualizados; reduce la superficie de ataque.

- Backups automáticos: programa copias completas (archivos + BD) y prueba su restauración.

Solución de problemas frecuentes

- No aparece el prompt de Duo: revisa las claves (Integration/Secret/API hostname) y limpia caché del sitio.

- Push no llega: verifica internet en el móvil, activa “Allow notifications” en Duo Mobile o usa códigos TOTP temporalmente.

- Bloqueo por tiempo: si usas limitadores de intentos, ajusta el rate limit para no interferir con el flujo de login.

- Usuarios sin smartphone: habilita llamadas o entrega un hardware token TOTP compatible.

Video: implementar MFA en WordPress

Si prefieres ver el proceso completo en acción, consulta este tutorial:

Conclusión

Implementar Cisco Duo en WordPress es una de las mejoras de seguridad con mayor impacto y menor fricción para el usuario. En cuestión de minutos añades una barrera crítica frente a credenciales robadas, con control por roles, informes y vías de recuperación seguras. Si combinas 2FA con contraseñas fuertes, actualizaciones y copias de seguridad, tu sitio estará preparado para la gran mayoría de amenazas actuales.

Deja tu cometario!